Komputer Server adalah sebuah

komputer yg berpungsi untuk mengatur Komputer yang bertugas sebagai

pelayan jaringan (yang melayani). Server mengatur lalu lintas data dalam

sebuah jaringan dan menyediakan resource yang dapat dipakai oleh

komputer lain yang terhubung dalam jaringannya. Server merupakan piranti

khusus dalam jaringan komputer yang menjadi tempat bagi semua nodes di

dalam jaringan untuk bisa melakukan resource sharing. Server melayani

semua nodes, jika nodes membutuhkan. Server ada beberapa macam, yaitu:

printer server, file server, disk server, dan database server. Server

bisa bersifat dedicated, artinya server tidak bisa dipergunakan sebagai

nodes untuk komunikasi, ada juga yang bersifat non-dedicated, yaitu

selain berfungsi sebagai server juga dapat dipergunakan sebagai titik masuk untuk berkomunikasi di dalam jaringan. Sedangkan client adalah sebuah PC atau beberapa PC yg terhubung ke server dan dapat mengakses internet dengan adanya isin dari sebuah server.

selain berfungsi sebagai server juga dapat dipergunakan sebagai titik masuk untuk berkomunikasi di dalam jaringan. Sedangkan client adalah sebuah PC atau beberapa PC yg terhubung ke server dan dapat mengakses internet dengan adanya isin dari sebuah server.

Ada beberapa utility yang bisa dipakai untuk melakukan diagnosa terhadap sistem service dan port kita. Utility ini melakukan scanning terhadap sistem untuk mencari port mana saja yang terbuka, ada juga sekaligus memberikan laporan kelemahan sistem jika port ini terbuka.

Port Scanner merupakan program yang didesain untuk menemukan

layanan (service) apa saja yang dijalankan pada host jaringan. Untuk

mendapatkan akses ke host, cracker harus mengetahui titik-titik

kelemahan yang ada. Sebagai contoh, apabila cracker sudah mengetahui

bahwa host menjalankan proses ftp server, ia dapat menggunakan

kelemahan-kelemahan yang ada pada ftp server untuk mendapatkan akses.

Dari bagian ini kita dapat mengambil kesimpulan bahwa layanan yang tidak

benar-benar diperlukan sebaiknya dihilangkan untuk memperkecil resiko

keamanan yang mungkin terjadi.

Type Scanning

1). Connect Scan (-sT)

Jenis scan ini konek ke port sasaran dan menyelesaikan three-way

handshake (SYN, SYN/ACK, dan ACK). Scan jenis ini mudah terdeteksi oleh

sistem sasaran.

2). TCP SYN Scan (-sS)

Paling populer dan merupakan scan default nmap. SYN scan juga sukar

terdeteksi, karena tidak menggunakan 3 way handshake secara lengkap,

yang disebut sebagai teknik half open scanning. SYN scan juga efektif

karena dapat membedakan 3 state port, yaitu open, filterd ataupun close.

Teknik ini dikenal sebagai half-opening scanning karena suatu koneksi

penuh TCP tidak sampai terbentuk. Sebaliknya, suatu paket SYN dikirimkan

ke port sasaran. Bila SYN/ACK diterima dari port sasaran, kita dapat

mengambil kesimpulan bahwa port itu berada dalam status LISTENING. Suatu

RST/ACT akan dikirim oleh mesin yang melakukan scanning sehingga

koneksi penuh tidak akan terbentuk. Teknik ini bersifat siluman

dibandingkan TCP connect penuh, dan tidak aka tercatat pada log sistem

sasaran.

3). TCP FIN Scan (-sF)

Teknik ini mengirim suatu paket FIN ke port sasaran. Berdasarkan RFC

793, sistem sasaran akan mengirim balik suatu RST untuk setiap port

yang tertutup. Teknik ini hanya dapat dipakai pada stack TCP/IP berbasis

UNIX.

4). TCP Xmas Tree Scan (-sX)

Teknik ini mengirimkan suatu paket FIN, URG, dan PUSH ke port

sasaran. Berdasarkan RFC 793, sistem sasaran akan mengembalikan suatu

RST untuk semua port yang tertutup.

5). TCP Null Scan (-sN)

Teknik ini membuat off semua flag. Berdasarkan RFC 793, sistem

sasaran akan mengirim balik suatu RST untuk semua port yang tertutup.

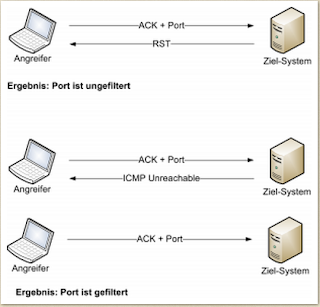

6). TCP ACK scan (-sA)

Teknik ini digunakan untuk memetakan set aturan firewall. Dapat

membantu menentukan apakah firewall itu merupakan suatu simple packet

filter yang membolehkan hanya koneksi-koneksi tertentu (koneksi dengan

bit set ACK) atau suatu firewall yang menjalankan advance packet

filtering.

7). TCP Windows Scan (-sW)

Teknik ini dapat mendeteksi port-port terbuka maupun terfilter/tidak

terfilter pada sistem sistem tertentu (sebagai contoh, AIX dan FreeBSD)

sehubungan dengan anomali dari ukuran windows TCP yang dilaporkan.

8). TCP RPC Scan (-sR)

Teknik ini spesifik hanya pada system UNIX dan digunakan untuk

mendeteksi dan mengidentifikasi port RPC (Remote Procedure Call) dan

program serta normor versi yang berhubungan dengannya.

9). UDP Scan (-sU)

Teknik ini mengirimkan suatu paket UDP ke port sasaran. Bila port

sasaran memberikan respon berupa pesan (ICMP port unreachable) artinya

port ini tertutup. Sebaliknya bila tidak menerima pesan di atas, kita

dapat menyimpulkan bahwa port itu terbuka. Karena UDP dikenal sebagai

connectionless protocol, akurasi teknik ini sangat bergantung pada

banyak hal sehubungan dengan penggunaan jaringan dan system resource.

Sebagai tambahan, UDP scanning merupakan proses yang amat lambat apabila

anda mencoba men-scan suatu perangkat yang menjalankan packet filtering

berbeban tinggi.

Beberapa Tools dan cara scanning ke sistem

- Netstat

Netstat merupakan utility

yang powerfull untuk menngamati current state pada server, service apa

yang listening untuk incomming connection, interface mana yang

listening, siapa saja yang terhubung.

- Nmap / Zenmap

Merupakan software scanner yang paling tua yang masih dipakai sampai sekarang.

- Nessus

Nessus

merupakan suatu tools yang powerfull untuk melihat kelemahan port yang

ada pada komputer kita dan komputer lain. Nessus akan memberikan report

secara lengkap apa kelemahan komputer kita dan bagaimana cara

mengatasinya.

Berikut konfirgurasi pada Ubuntu 11.10 untuk scanning dan probing :

- Download aplikasi NESSUS di website ini : http://www.tenable.com/products/nessus/select-your-operating-system ,pastikan dimana letak files mental yang sudah didownload (letak files nessus saya berada di folder downloads).

- Kemudian sebelum kita mengaktifkan nessusnya kita harus terlebih dahulu memiliki kode aktivasinya dengan cara mendaftar pada websitenya, berikut caa-caranya ;

- Kemudian check email kita untuk mendapatkan kode tersebut.

- Buka terminal di linux dan login sebagai superuser(root) kemudian masuk ke folder yang ada file mental nessus yang didownload, then file tersebut di install dengan command dpkg -i file nessusnya dan tunggu sampai selesai !! .

- Kemudian nessus nya di jalankan/start.

- Kemudian kita membuat akun baru / nambah akun. masukkan name login dan password untuk nanti saat login ke nessus.

- Lalu restart nessus.

- Setelah nessus di restart, selanjutnya kita login ke aplikasi nesuss, buka browser lalu di bar browser ketik https://localhost:8834

- Berikut isi dari tab policies. tab policies ini sudah disediakan oleh server nesussnya. jadi harus berhati-hati dalam proses konfirgurasinya.

- Berikut isi dari tab Users. user pada tab ini sebagai admin.

- Kemudian Klik RUN SCAN. Maka kita tinggal tunggu proses running. tunggu sampai complete (100%).

- Setelah Complete , selanjutnya klik tulisan complete dan akan kelihatan Host yang di scan. Seharunya tampilan Host saya 5 namun karena komputer host saya pada IP 172.16.30.9 tiba-tiba mati PC nya jadinya cuma 4 IP host yang terdapat di scan.

- Gabar dibawah ini merupakan kerentenan port yang mudah dimasuki atau saluran yang bisa digunakan penyusup untuk masuk.

- Maka sekian tutorialnya untuk saran bisa dimasukkan kedalam komentar. Untuk keluar anda bisa klik Logout pada pojok kanan.

- Terima Kasih dan Silakan di coba.

No comments:

Post a Comment